امروز با نسخه 10.0.4 از میل سرور شرکت سابق Kerio که الآن به سبد محصولات شرکت GFI اضافه شده در خدمت همکاران و همراهان عزیزمون هستیم.

شرکت GFI از نسخه 10.0.2 شروع به اضافه کردن GFIAgent در میل سرور Kerio Connect کرد. با توجه به اینکه این Agent اضافی به کلاود این شرکت وصل میشه، ما ترجیح دادیم که برای مدتی عملکردش رو بررسی کنیم و بعد تصمیم بگیریم که باهاش چیکار کنیم.

به نقل از وب سایت رسمی این شرکت از نسخه 10.0.1 که باهاتون به اشتراک گذاشته بودیم تا این نسخه، لیست تغییرات به قرار زیر بوده:

Version 10.0.2 Build 7678

New:

GFI AppManager support

Improvements:

New BitDefender bdcore library support

Displaying the 2FA statuses for users within the product UI

Fixes:

After upgrade, Virtual Appliance console is not operational and cannot see network interfaces

Problems in handling umlaut characters in OOO (Out of Office) editor in Outlook for Mac

The calendar is not updated in WebMail when the external attendee sends a response to an invitation that contains an .ics file

Updates for the description field to public calendar event do not work if an event is edited in Outlook for Mac

Numbered Lists Formatted Improperly in Webmail

Sharing Calendar through EWS on MAC (read-only) allows the read-only user to send emails on behalf of the first user

The app password does not work for the DAV protocols

ALTREP is not as per RFC 5545 in events that have multipart/attachment when created using KOFF

Trash folder isn’t sharing properly

ICS Events with Non-Standard UIDs are not Syncing down to clients via CalDav

Email list jumps to the beginning when a new e-mail is received in Webmail

KOFF loses connection to RPC-server in some cases

Outlook shows no “Send on Behalf” Dropdown When Sending Emails

Unable to search contacts using “Company” field in Outlook

KoffRtfWrapper.exe performing some registry operations

Version 10.0.2 Patch 1 Build 7732

Fixes:

Installation fails if the agent cannot be downloaded or gets stuck due to low download speeds – fixed on Windows and Linux installers

KOFF fails to be deployed and auto-updated

Version 10.0.2 Patch 2 Build 7765

Fixes:

KOFF fails to be auto-updated when not running under admin rights.

GFI AppManager management link from the KerioConnect admin UI should open the appliance management page in AppManager.

Version 10.0.3 Build 7864

New:

Older versions of KOFF are now NOT natively rejected by GFI KerioConnect 10.X mail server when configured via the new UI option.

Improved:

Diacritic representation in KOFF client.

KOFF now supports modern authentication in Outlook, eliminating legacy login pop-ups.

Email loading behavior, ensuring emails open at the beginning of the body.

Seamless application of SMTP port changes in KerioConnect.

ActiveSync synchronizes correctly even when the connection is bad.

Fixed:

MS Outlook not saving default signatures.

Invalid certification errors for Let’s Encrypt certificates.

Issues with ‘apt update’ on 9.4.2 6498 multi-server appliance disk 1 image.

Email invitations containing Czech characters are displayed incorrectly.

Issues with garbled invitations in certain scenarios.

KerioConnect Client login difficulties when Domain 2FA is set to expire in 0 days.

Inability to backup bayes.db files larger than 2GB due to ZIP limitations.

Missing image attachments in meeting invites created from MS Outlook.

Display issues with .csv attachments appearing as .xls in webmail.

HTML meeting invitations are no longer converted to attachments in KOFF.

Calendar event descriptions disappearing in Webmail when used on Firefox.

Text attachment in a calendar event looks corrupted when viewed from Webmail.

Version 10.0.3 Patch 1 Build 7896

Fixed:

Installation fails if the agent cannot be downloaded or gets stuck due to low download speeds.

GFI AppManager management link from the KerioConnect admin UI should open the appliance management page in AppManager.

Version 10.0.4 Build 7941

New features

GFI Agent auto-update capability on Windows and Linux

Improvements

Updated GFI Agent for better AppManager performance and stability

Fixes

Archive folders can now be disabled for users in web admin UI

Admin interface reachable over IPv6

WebMail: Opening an email results in error

Events in shared and public calendars no longer require a browser refresh to be shown in the UI

همون طور که میبینید خیلی از تغییرات هم مربوط به همین AppManager یا GFIAgent بوده.

چون این Agent کاربرد چندانی نداره و ممکنه که به شرکت GFI وصل بشه و اطلاعاتی راجع به سیستم شما ارسال کنه و نهایتاً باعث بشه که محصول شما از کار بیافته، ما تصمیم گرفتیم که راه های غیر فعال کردنش رو در اختیارتون قرار بدیم.

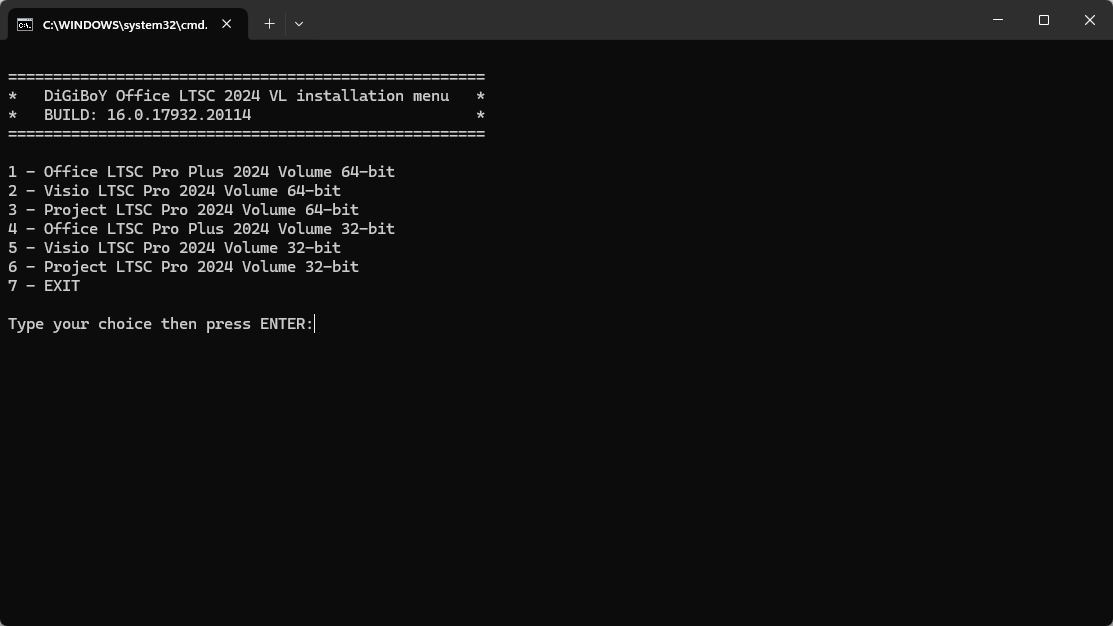

اگر دارید New Installation انجام میدید، در Installation Wizard به شما در بخش Setup Type اجازه داده میشه که به جای Complete گزینه Custom رو انتخاب کنید و در مرحله بعد Feature مربوط به GFI Agent رو از حالت انتخاب شده برای نصب خارج کنید.

اما اگر دارید آپگرید انجام میدید متاسفانه این Option در اختیار شما قرار نمیگیره و GFIAgent در طول مراحل آپگرید، نصب میشه. برای اینکه جلوی نصبش رو بگیرید میتونید توی hosts file سیستم عامل تون این رکورد رو اضافه کنید.

127.0.0.1 appmanager.gfi.com

با این کار جلوی وصل شدن و دانلود Installer و نهایتاً نصبش رو میگیرید.

در نهایت اگر نتونستید جلوی نصب رو بگیرید و GFIAgent نصب شد، میتونید با دستور زیر (که فرض میکنه شما از محل های پیش فرض برای نصب استفاده کردید) برای Uninstall کردنش استفاده کنید.

"C:\Program Files\GFIAgent\GFIAgentUninstaller.exe" "kerioconnect" "C:\Program Files\Kerio\\"

اون دو عدد backslash در انتهای دستور اشتباه تایپی نیست و به دلایلی باید این مدلی فراخوانی انجام بشه!

در حال حاضر صرفاً نسخه ویندوز قرار داده شده، اما ممکنه که در آینده نسخه لینوکس رو هم به پست اضافه کنیم.

این محصول از سمت تولید کننده صرفاً به صورت 64 بیتی ارائه شده و بنابراین روی نسخه 32 بیتی ویندوز نمی تونید ازش استفاده کنید.

مثل نسخه قبلی، توی این نسخه هم یه فایل README هست که نحوه کرک کردن رو توضیح داده.

بعد از اعمال کرک، فایل لایسنس رو به نرم افزار بدید تا فعال بشه.

امیدوارم که بتونه برای همراهان و همکاران عزیز مفید واقع بشه.

(بیشتر…)